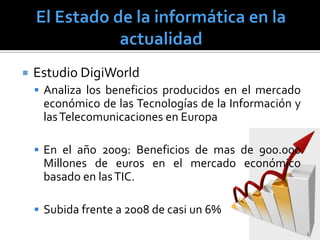

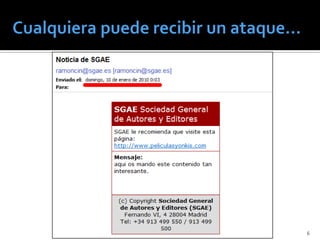

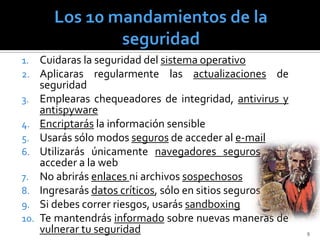

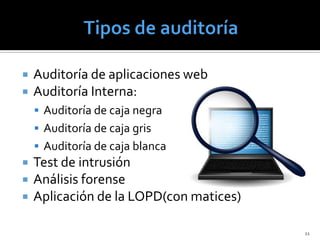

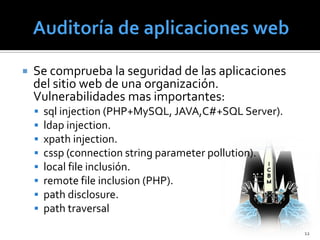

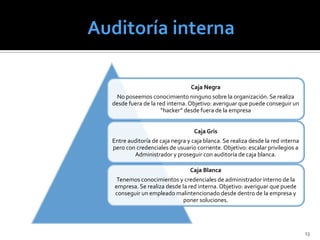

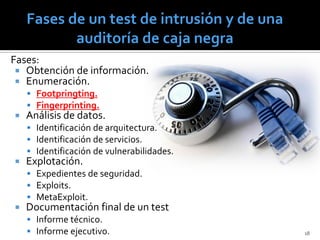

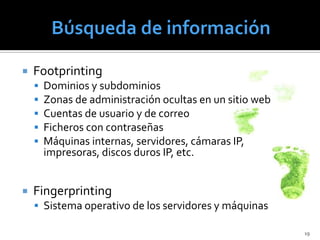

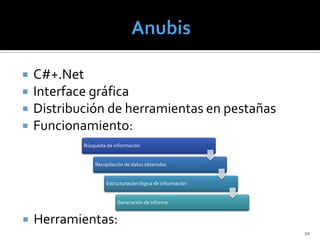

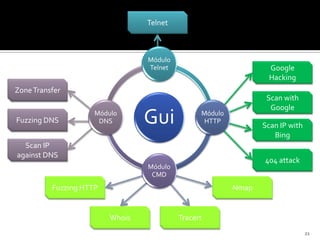

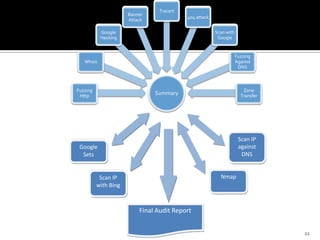

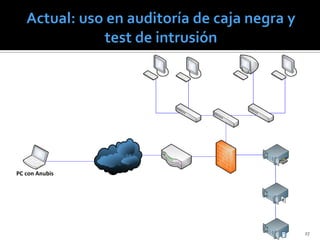

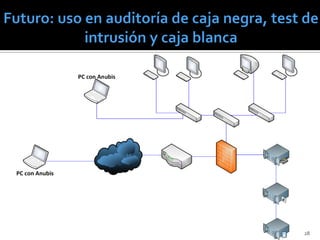

El documento analiza el estado actual de la informática y la seguridad, destacando que las empresas de tecnologías de la información en Europa generaron beneficios significativos, aunque enfrentan constantes amenazas de ataques cibernéticos. Se describen las auditorías de seguridad, incluyendo diferentes tipos de auditorías y técnicas para evaluar vulnerabilidades, así como la importancia de seguir buenas prácticas en ciberseguridad. Además, se menciona el desarrollo de herramientas como Anubis para mejorar la seguridad y facilitar auditorías.